Einleitung

Die traditionelle IT-Sicherheit, die sich auf grundlegende Elemente wie Backups, Passwörter, Firewalls und Antivirensoftware stützt, ist in der heutigen Zeit nicht mehr ausreichend. Die fortgeschrittenen Angriffsmethoden – vor denen auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seinem aktuellen Lagebericht warnt – und die steigende Verlagerung krimineller Aktivitäten ins Internet erfordern die Entwicklung neuer Strategien für die IT-Sicherheit in Unternehmen.

Als kritischste Themenfelder für die Steigerung Ihrer IT-Sicherheit, haben wir die folgenden 6 Bereiche identifiziert.

1. Cybersecurity-Awareness: Die Mitarbeiter mitnehmen

Cybersecurity-Awareness ist ein entscheidender Faktor für die Sicherheit in Unternehmen, bei dem Mitarbeiter nicht nur über die Risiken und Bedrohungen im Cyberraum aufgeklärt, sondern auch aktiv in die Sicherheitsstrategie des Unternehmens einbezogen werden.

Worum geht es dabei genau?

Wichtig ist es, ein Bewusstsein zu schaffen, dass jeder Mitarbeiter eine Schlüsselrolle bei der Aufrechterhaltung der Cybersicherheit hat. Dies kann durch interaktive Workshops, regelmäßige Sicherheitsupdates und die Einrichtung eines internen Sicherheitsforums unterstützt werden.

Dies bedeutet, dass Cybersecurity nicht nur als Aufgabe der IT-Abteilung angesehen wird, sondern als gemeinsame Verantwortung aller.

- Offene Kommunikationskultur fördern

- Einbindung der Mitarbeiter in Entscheidungsprozesse

- Anerkennung von Mitarbeiter-Beiträgen zur Cybersicherheit

Eine effektive Cybersecurity-Awareness-Kampagne sollte interaktive Schulungen umfassen, in denen Mitarbeiter über die neuesten Bedrohungen und die besten Praktiken zur Verhinderung von Sicherheitsverletzungen informiert werden.

Matthias Schlipf, Geschäftsführer

Fazit zu Cybersecurity Awareness

Die IT-Sicherheit eines Unternehmens beginnt bereits beim Mitarbeiter. Vernünftige Maßnahmen zur Einbeziehung und Qualifikation tragen herausragend und nachhaltig zur Cybersicherheit bei.

2. Enterprise Hardening: Alles dichtmachen!

Enterprise Hardening ist ein entscheidender Schritt, um die Sicherheit Deines Unternehmensnetzwerks zu stärken und gegen die vielfältigen Cyberbedrohungen zu wappnen.

Worum geht es dabei genau?

Insbesondere vier Bereiche sind beim Enterprise Hardening relevant:

Security Baselines

Abschottung aller Systeme innerhalb eines Netzwerks mit Hilfe vordefinierter Regeln (GPOs)

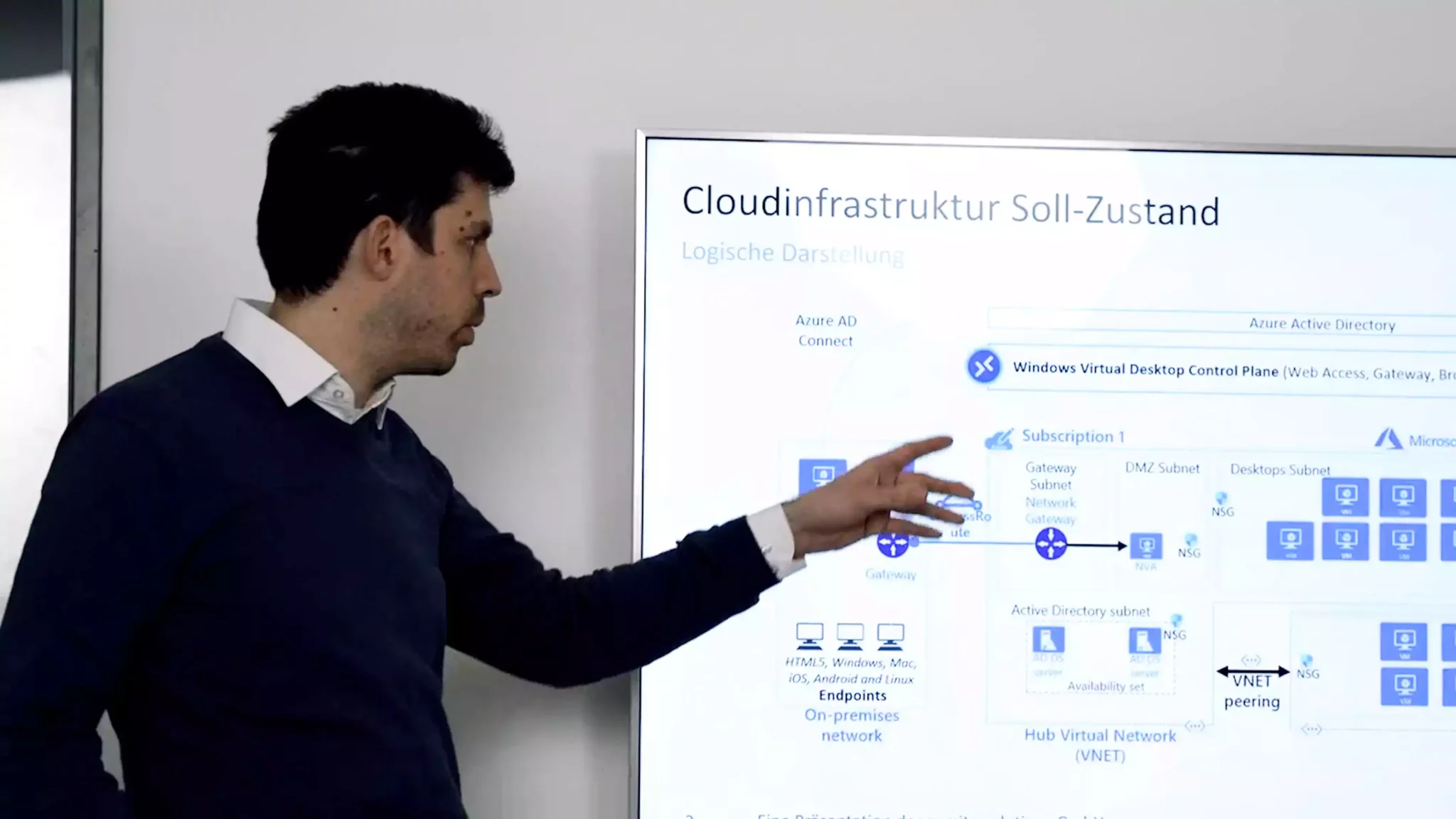

Netzsegmentierung

Trennung des Netzwerks in verschiedene, zweckgebundene, Zonen.

Least Privilege Prinzip

Reduzierung der Zugriffsrechte auf das notwendige Minimum. Vergabe individueller Accounts je Zweck.

Passwortmanagement

Zentrale und verschlüsselte Verwaltung aller nicht-individuellen Unternehmenspasswörter.

Fazit zu Enterprise Hardening

Das Enterprise Hardening stellt eine Kombination aus technologischen und organisatorischen Maßnahmen dar, die darauf abzielen, Ihr Unternehmen effektiv vor Cyberbedrohungen zu schützen und eine robuste Sicherheitsgrundlage zu schaffen.

Jetzt eine kostenfreie Erstberatung zu IT-Sicherheit erhalten!

3. Multi-Faktor-Authentifizierung: Bin ich schon drin, oder was?

Multi-Faktor-Authentifizierung (MFA) ist eine wesentliche Sicherheitsmaßnahme in der IT-Welt, die über das herkömmliche Passwort hinausgeht.

Worum geht es dabei genau?

MFA erfordert mehr als eine Form der Identitätsbestätigung von Benutzern, um Zugriff auf Computersysteme und Daten zu erhalten. Typischerweise kombiniert MFA dabei die folgenden Faktoren:

Etwas, das der Benutzer weiß

Zum Beispiel ein Passwort.

Etwas, das der Benutzer besitzt

Ein Sicherheitstoken, oder eine Authenticator-App auf einem Smartphone

Etwas, das der Benutzer ist

Ein Fingerabdruck oder eine andere Form der biometrischen Verifizierung

Im Detail bedeutet die Implementierung von MFA in einem Unternehmen, dass mehrere Sicherheitsebenen eingeführt werden, um die Identität eines Benutzers zu überprüfen. Dies erhöht nicht nur die Sicherheit, sondern vermittelt auch ein starkes Bewusstsein für den Wert der Daten und Systeme, die geschützt werden.

Fazit zu Multi-Faktor-Authentifizierung

MFA ist eine wichtige und effektive Methode ist, um Unternehmensdaten in einer immer digitaleren Welt zu schützen. Sie stellt eine einfache, aber kraftvolle Hürde für potenzielle Angreifer dar und sollte daher als ein wesentlicher Bestandteil der Sicherheitsstrategie eines jeden Unternehmens betrachtet werden.

4. Immutable Backup: Vertrauen ist gut, Isolation ist besser!

Immutable Backups („unveränderbare Datensicherungen“) sind eine sehr wichtige Methode im Bereich der Datensicherheit, die vor allem für Unternehmen von entscheidender Bedeutung ist. Sie bietet einen zuverlässigen Schutz gegen Datenverlust durch Cyberangriffe.

Worum geht es dabei genau?

Das Konzept der Immutable Backups basiert darauf, dass die gespeicherten Daten für einen festgelegten Zeitraum unveränderlich sind. Das bedeutet, dass selbst bei einem erfolgreichen Cyberangriff oder einem internen Fehler die Daten in ihrem ursprünglichen Zustand widerhergestellt werden können.

Für Geschäftsführer ist dies besonders wichtig, da es die Wiederherstellungsfähigkeit im Falle eines Angriffs wie Ransomware gewährleistet und somit einen Totalverlust von kritischen Geschäftsdaten verhindert.

Fazit zu Immutable Backups

In der aktuellen Sicherheitslage kann ein erfolgreicher Hackerangriff nicht zu 100% ausgeschlossen werden. Sollte es zum schlimmsten Fall kommen, und das Unternehmensnetzwerk kompromittiert sein, so ist das Immutable Backup die Lebensversicherung für das Unternehmen.

5. Intrusion Detection & Response: Was passiert eigentlich so in meinem Netz?

Intrusion Detection & Response (IDR) ist eine essentielle Sicherheitstechnologie für Unternehmen, die sich gegen Cyberangriffe wappnen wollen. Sie ermöglicht es, Eindringversuche in Netzwerke frühzeitig zu erkennen und darauf zu reagieren, um Schäden zu verhindern oder zu minimieren.

Worum geht es dabei genau?

Es wird zwischen der Erkennung von Angriffen (Intrusion Detection) und der Reaktion auf erkannte Angriffe (Intrusion Response) unterschieden:

Intrusion Detection

Intrusion Detection ("Einbruchserkennung") ist ein Mechanismus, der laufend und automatisiert das gesamt Netzwerk mit allen Komponenten überwacht und mit Hilfe von KI (Künstlicher Intelligenz) Angriffsmuster erkennt und kategorisiert. Das System alarmiert dann die zuständigen Experten oder ergreift im Rahmen von Intrusion Response automatisierte Abwehrmaßnahmen.

Intrusion Response

Im Rahmen der Intrusion Detection erkannte Angriffe oder Verdachtsmomente werden im Rahmen des Intrusion Response bearbeitet. Die Bekämpfung kann dabei automatisiert, teilautomatisiert oder auch manuell erfolgen. So können z.B. auch außerhalb der Arbeitszeiten der IT-Abteilung wirksame Maßnahmen als Reaktion auf einen Angriff veranlasst werden.

Fazit zu Intrusion Detection und Response

IDR ist ein unverzichtbarer Bestandteil jeder modernen Sicherheitsstrategie, da es Unternehmen ermöglicht, proaktiv auf Bedrohungen zu reagieren und ihre Netzwerke effektiv zu schützen. Durch die Implementierung von IDR können Unternehmen ihre Resilienz gegenüber Cyberangriffen deutlich stärken.

6. Entfernung von Altsystemen: Kann das weg oder muss das weg?

Die Entfernung von proprietären Altsystemen ist ein wesentlicher und vor allem notwendiger Schritt zur Modernisierung der IT-Infrastruktur in Unternehmen. Diese Systeme, oft veraltet und schwer zu warten, stellen ein zunehmendes Sicherheits- und Effizienzrisiko dar.

Worum geht es dabei genau?

Diese Altsysteme sind häufig nicht kompatibel mit neueren Technologien, was die Integration und Automatisierung von Prozessen erschwert. Zudem sind sie anfälliger für Sicherheitslücken, da für sie oft keine Updates oder Patches mehr verfügbar sind. Für Geschäftsführer ist es wichtig zu verstehen, dass die Entfernung dieser Systeme nicht nur die IT-Sicherheit erhöht, sondern auch die betriebliche Effizienz steigert und langfristig Kosten senkt. Es ist nicht unwahrscheinlich, dass über ein einziges kompromittiertes Altsystem kann das ganze Netzwerk gekapert werden.

Fazit zu Altsystemen

Altsysteme sollten generell aus dem Unternehmensnetzwerk verbannt werden, insbesondere dann, wenn Sie nicht mehr über einen gültigen Supportvertrag verfügen. Ein einziges nicht aktuelles Altsystem kann reichen, um die gesamte IT-Infrastruktur eines Unternehmens zu übernehmen. Selbst wenn Altsysteme aus betriebelichen Gründen nicht abgelöst werden können, so sollten diese unbedingt im Rahmen der Netzwerksegmentierung isoliert werden.

Fazit

Die klassische IT-Sicherheit, bestehend aus einfachem Backup, Passwörtern, Firewall und Antivirenschutz, reicht heute nicht mehr aus.

Immer ausgefeiltere Angfriffstechniken und die zunehmende Verlagerung der Kriminalität in den Online-Raum bedürfen einer neuen IT-Sicherheitsstrategie im Unternehmen und die genannten 6 Bereiche bieten dafür den optimalen Einstieg.